Token para gerar certificado mTLS

stable

Recebimento de credenciais de sandbox

Para que o parceiro possa realizar os testes em nossas APIs, o time de Implantação lhe fornecerá as credenciais de autorização de sandbox (compostas por client_id e client_secret), logo após o Kickoff de Projetos.

Ao informar o seu client_id e client_secret em nosso endpoint, disponibilizaremos um token de acesso baseado no protocolo de autorização OAuth2.

AtençãoO vazamento das suas informações de acesso pode causar inúmeras fraudes. Guarde-as em um lugar seguro!

Caso ocorra algum problema com os seus dados de autorização, entre em contato imediatamente com o time de Implantação.

Aplicação de scopes

Para maior segurança, nossas APIs utilizam scopes, que servem para limitar o acesso dos tokens. Ao utilizá-los, você define a quais funcionalidades o token gerado terá acesso.

Você poderá utilizar até dezscopes para cada token gerado, separados por um espaço em branco, conforme demonstrado a seguir:

Exemplo: scope=“kyc.document.write business.write boleto.read”

DicaPara conhecer todos os scopes suportados, acesse a página Scopes.

Geração do token

Pré-requisito

Para que seja possível utilizar este endpoint, é necessário que:

- O parceiro tenha recebido as credenciais de sandbox (

client_ideclient_secret).

Requisição

Requisição HTTP

POST https://login.sandbox.bankly.com.br/connect/tokencurl --request POST \

--url "https://login.sandbox.bankly.com.br/connect/token" \

--header "Accept: application/json" \

--header "Content-Type: application/x-www-form-urlencoded" \

--data "grant_type=client_credentials

&client_id={{yourClientId}}

&client_secret={{yourClientSecret}}

&scope={{yourScope}}"Autorização

Esta requisição requer o scope descrito a seguir:

| Scope | Descrição |

|---|---|

certificate.create | Concede acesso para emitir e baixar o certificado para mTLS. |

Cabeçalhos (Headers)

| Nome | Descrição |

|---|---|

Content-Type | Indica o tipo de dado que o arquivo contém. Nesse caso, application/x-www-form-urlencoded. |

Parâmetros da rota (Path)

Não é necessário enviar parâmetros no path desta requisição.

Corpo da requisição (Body)

No body, envie os seguintes campos em formato x-www-form-urlencoded:

| Nome | Tipo | Descrição | Especificação |

|---|---|---|---|

grant_type | string | Obrigatório. Método pelo qual suas aplicações podem obter tokens de acesso. | Informe o valor client_credentials. |

client_id | string | Obrigatório. Identificador publico de sua aplicação. Valor fornecido pelo time de Implantação. | Formato UUID v4 |

client_secret | string | Obrigatório. Segredo conhecido por sua aplicação e pelo servidor de autorização. Valor fornecido pelo time de Implantação. | --- |

scope | string | Obrigatório. Escopo da API que deseja acessar. Você poderá utilizar até dez scopes para cada token gerado. | Os scopes devem estar separados por um espaço em branco. Exemplo: “kyc.document.write business.write boleto.read”. |

"grant_type=client_credentials

&client_id={{yourClientId}}

&client_secret={{yourClientSecret}}

&scope={{yourScope}}"Resposta (Response)

O status code 200 indicará sucesso na criação do token.

Sendo bem-sucedido, o retorno irá trazer os seguintes campos em formato JSON:

| Nome | Tipo | Descrição |

|---|---|---|

access_token | string | Token gerado. |

expires_in | string | Tempo de expiração do token, no formato YYYY-MM-DDTHH:mm:SS.MMMZ. |

token_type | string | Tipo de token. Nesse caso, "Bearer". |

scope | string | Scopes dos produtos em que o token poderá ser utilizado. |

{

"access_token": "[yourAccessToken]",

"expires_in": 3600,

"token_type": "Bearer",

"scope": "[yourScope]",

}

NotaNão é necessário gerar um token por request. Utilize o campo

expires_inpara verificar a validade do token.

Erros

Este endpoint não retorna erros específicos. Porém, ele poderá retornar alguns erros comuns entre todos os endpoints.

Eventos

Este endpoint não possui eventos relacionados a ele.

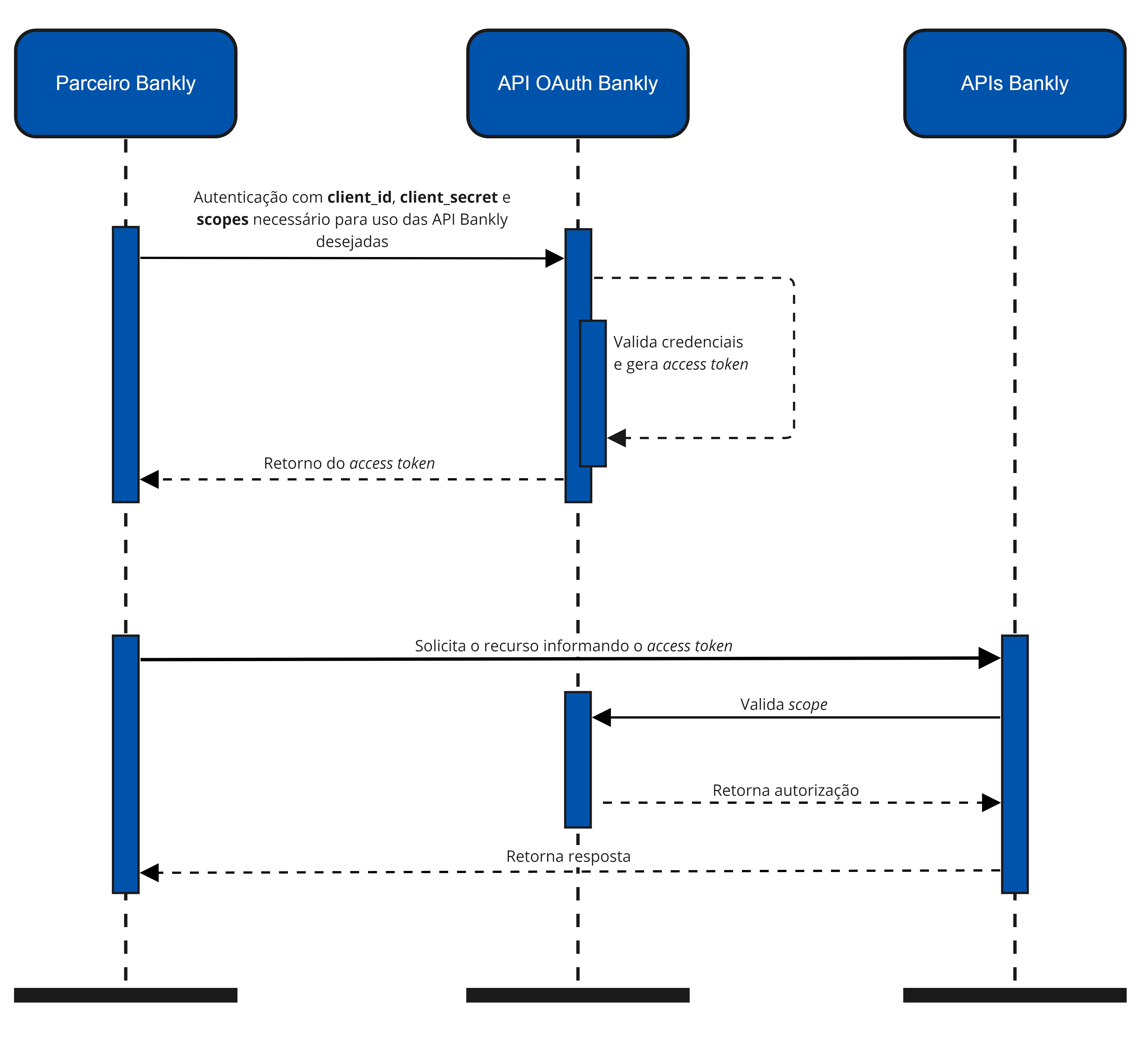

Diagrama de sequência

Updated 3 months ago